삽질블로그

[Kali_LINUX] SQL Injection(advance) 본문

※ 본 내용은 교육 과정에서 필요한 실습 목적으로 구성된 것이며, 혹시라도 개인적인 용도 및 악의적인 목적으로 사용할 경우, 법적 책임은 본인에게 있다는 것을 알려드립니다.

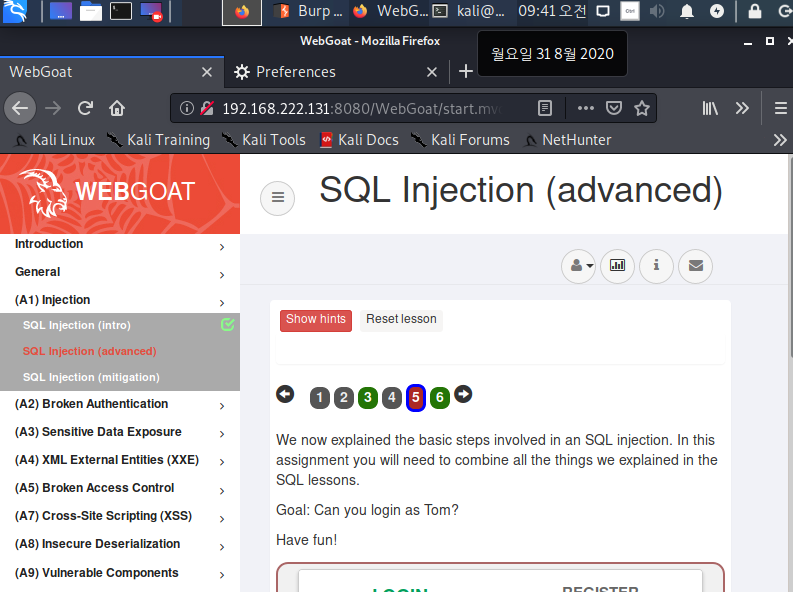

5. Tom으로 로그인해라.

1) 첫 화면

2) Tom의 계정을 생성해줘라.

3) Username에 Tom의 이름과 비정상 쿼리문을 엮어서 넣어준다.

4) A일 때는 User가 어쨋든 생성되었고 이번에는 A말고 t를 넣어보자

5) 조금 다른 문구가 떳는데 {0}이 이미 있다고 뜹니다. 여기서 password의 첫번째 문자가 "t"라는 것을 알아냅니다.

6) 이제 우리는 문자를 무작위로 대입해서 패스워드의 두번째 문자를 찾을겁니다.

그러기 위해선 패스워드의 2번째 문자를 알아내는 쿼리로 바꿔줍니다.

그리고 burp suite를 켜서 무작위로 돌려줄 준비를 합시다.

7) Intercept is on으로 바꿔주시고 Register를 눌러준다.

8) Forward하다보면 이런 화면이 나옵니다.

9) 그럼 우측 버튼해서 Send to Repeater해주고

Action을 눌러서 Do intercept > Response to this request 를 눌러준다. 그리고 아래 화면이 뜰때까지 Forward를 누른다.

10) 나오면 Intercept is off 상태로 돌려주고 상단의 Repeater를 누른다.

11) 우측 클릭해서 Send to Intruder

Intruder > Positions > Clear

12) h에 영역 잡고 Add를 누른다.

13) h는 아래와 같이 바뀌었을 것이고 하단에 2영역잡은 부분을 3으로 수정

14) Payloads 설정 화면으로 와서 Payload type을 Brute forcer로 수정

15) Min length와 Max length를 1로 바꾸고 Character set의 0123456789를 지운다.

그리고 Start attack을 누름

16) Length가 다른 payload를 찾아내고 하단의 Response를 본다.

17) 이렇게 나왔다면 잘 찾은 것이다.

18) password의 자리수를 변경해가면서 문자를 찾아내면 된다. (너무 많아서 생략)

답은 thisisasecretfortomonly