삽질블로그

[Kali_LINUX] Brute Force Attack | DVWA | Website Hacking Attacks 본문

※ 본 내용은 교육 과정에서 필요한 실습 목적으로 구성된 것이며, 혹시라도 개인적인 용도 및 악의적인 목적으로 사용할 경우, 법적 책임은 본인에게 있다는 것을 알려드립니다.

홈페이지 주소 : http://서버IP/dvwa

만약 http://localhost/dvwa 이거나 http://127.0.0.1/dvwa 인 사람은 따라할 것

먼저 브라우저로 들어가서 Preferences를 클릭

Preferences - Network Settings - Settings

Settings - Connection Settings

브라우저 설정이 완료되었으면 칼리 리눅스에서 제공하는 Burp Suite를 켠다.

첫 화면

Proxy - Options에서 다음과 같이 셋팅

설정이 끝났다면 http://서버IP/dvwa를 쳐서 들어가볼 것

로그인 후

DVWA Security에서 보안 레벨을 Low로 낮추고 Submit 하면

Security level is currently : low가 확인 될 것이다.

그리고 로그인창부터 화면이동이 안되고 로딩중이라면

Burp Suite의 Intercept is on을 off로 바꾸면 이동간에 걸리는 일은 없다.

on을 그대로 두고 있으면 아래 화면이 뜰텐데 forward를 눌러줘라

============================Brute Force====================================

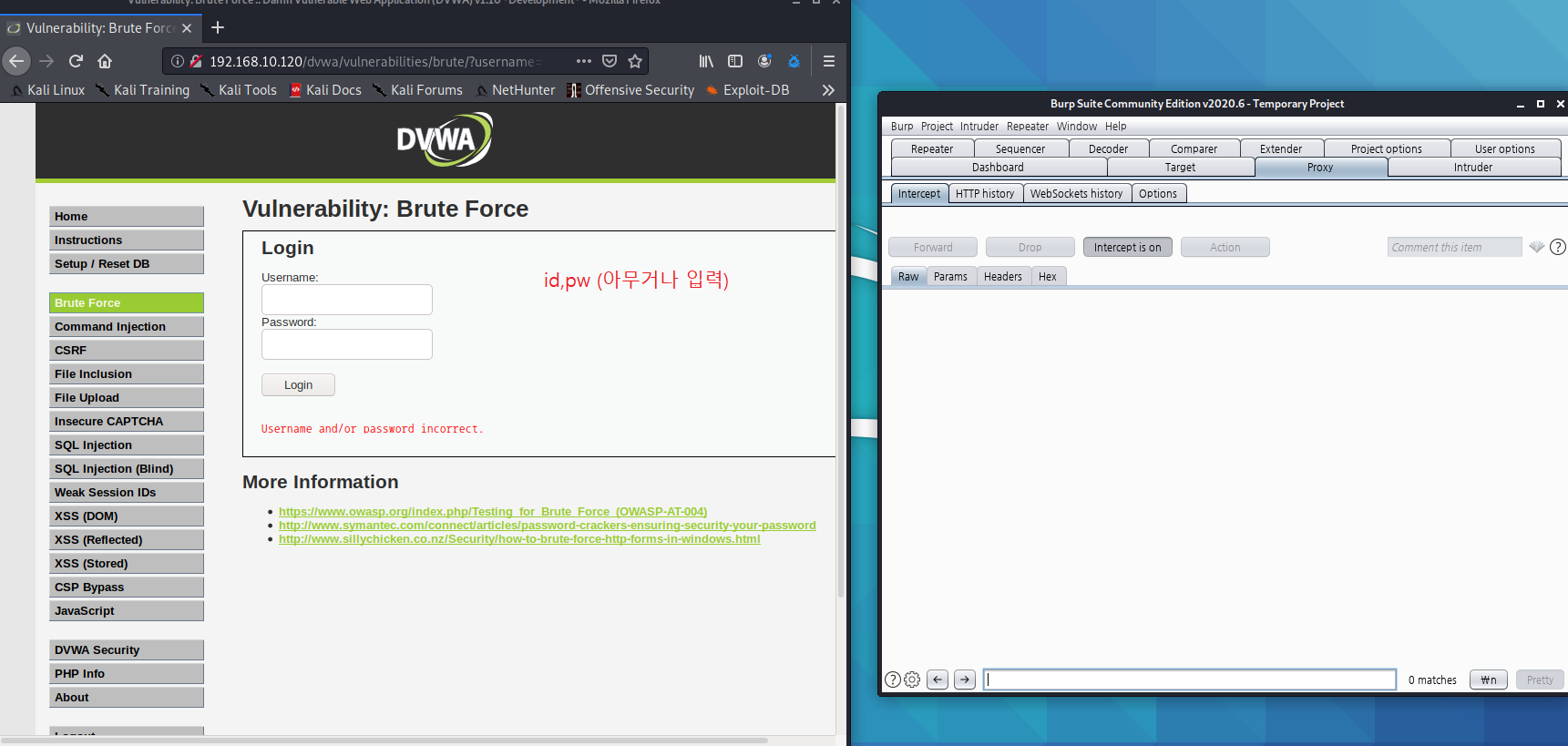

1)Username과 Password 아무거나 입력

Raw화면에 우측 클릭해서 Send to Intruder 선택

Intruder - Positions - Clear

Clear 모습

Clear했다면 id와 pw를 드래그해서 Add를 누르고 Attak type을 sniper에서 Cluster bomb으로 변경

예상 id,pw를 적어놓은 아이디,비밀번호 사전파일 준비

Payloads로 넘어온 화면

Payload set은 우리가 payload Marker를 2개 주었고 1번은 id에 해당 2번은 pw에 해당함.

Payload Options - Load - id.txt - 열기

같은 방식으로 Payload set을 2로 설정하고 Payload Option에 load한다.

다했다면 Start attack클릭

id와 pw를 하나씩 매칭하기 시작

Options에서 Grep - Match에 clear로 비우고 welcome(임의적)을 준다.

아이디와 비번이 일치할 경우 Length가 다르고 welcome에 체크된다.

알아낸 아이디와 비번으로 Proxy 해당부분 수정후 Forward

Forward하면 로그인 성공화면으로 간다.

사전파일로 아이디와 비밀번호 무차별 대입 공격

root@kali:~# hydra -L /home/kali/바탕화면/id.txt -P /home/kali/바탕화면/pw.txt 192.168.222.131 http-get-form "/dvwa/vulnerabilities/brute/:username=^USER^&password=^PASS ^&Login=Login:F=incorrect:H=Cookie:security=low; PHPSESSID=j7kfce8b9i99jniqgp84h6c4u2" -V -f

root@kali:~# hydra -L 아이디 리스트 파일 -P 비밀번호 사전파일 192.168.222.131 http-get-form "/dvwa/vulnerabilities/brute/:username=^USER^&password=^PASS^Login=Login:F=로그인 실패 메시지:H=헤더 -V -f

#쓰이는 부분들 표시